- Quel Nmap vous permet d'identifier un port à scanner?

- Quel est l'outil commun pour l'analyse des ports?

- La numérisation avec nmap est-elle illégale?

- À quoi sert nmap?

- Combien de temps prend Nmap pour analyser tous les ports?

- Ce qui n'est pas un type d'analyse de port?

- Comment arrêter les attaques de scan de port?

- Quelle méthode d'analyse des ports est la plus populaire?

- Quels sont les 3 types de numérisation réseau?

- Pourquoi l'analyse des ports est-elle dangereuse??

- Pourquoi l'analyse des ports est-elle illégale??

- Est-il illégal d'envoyer une requête ping à une adresse IP?

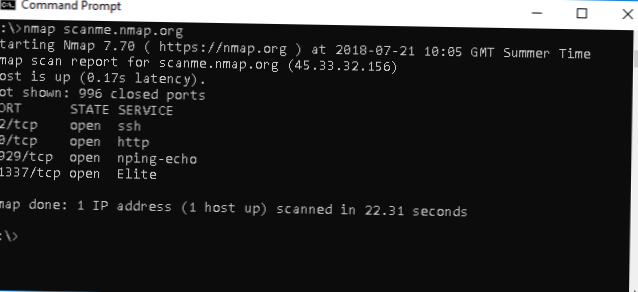

Quel Nmap vous permet d'identifier un port à scanner?

Heureusement, Nmap peut aider à inventorier les ports UDP. Le scan UDP est activé avec l'option -sU. Il peut être combiné avec un type de scan TCP tel que SYN scan (-sS) pour vérifier les deux protocoles lors de la même exécution.

Quel est l'outil commun pour l'analyse des ports?

L'outil le plus couramment utilisé est Nmap, qui signifie Network Mapper. Nmap est un outil open source gratuit qui offre plusieurs fonctionnalités de cartographie réseau, y compris l'analyse des ports. Les utilisateurs peuvent entrer la commande nmap-p dans une fenêtre de terminal ou une ligne de commande pour utiliser sa fonction d'analyse de port.

La numérisation avec nmap est-elle illégale?

L'utilisation de Nmap n'est pas exactement un acte illégal car aucune loi fédérale aux États-Unis n'interdit explicitement l'analyse des ports. Une utilisation efficace de Nmap peut protéger votre réseau système contre les intrus. Cependant, une analyse de port non approuvée pour quelque raison que ce soit peut vous conduire à l'emprisonnement, au licenciement, à la disqualification ou même à l'interdiction de votre FAI.

À quoi sert nmap?

Nmap est désormais l'un des principaux outils utilisés par les administrateurs réseau pour cartographier leurs réseaux. Le programme peut être utilisé pour trouver des hôtes en direct sur un réseau, effectuer une analyse de port, des balayages ping, une détection de système d'exploitation et une détection de version.

Combien de temps prend Nmap pour analyser tous les ports?

cela prend plus de 3 minutes pour terminer.

Ce qui n'est pas un type d'analyse de port?

ré. Afficher le rapport de réponse Discuter trop difficile! 33. Ce qui n'est pas un type d'analyse de port ?

...

Test en ligne.

| 34. | Ce qui n’est pas un type d’analyse de port valide ? |

|---|---|

| une. | Analyse ACK |

| b. | Balayage de fenêtre |

| c. | Analyse IGMP |

| ré. | Numérisation FIN |

Comment arrêter les attaques de scan de port?

Comment se défendre contre le scan des ports

- Installer un pare-feu: un pare-feu peut aider à empêcher l'accès non autorisé à votre réseau privé. ...

- TCP Wrappers: le wrapper TCP peut donner aux administrateurs la flexibilité d'autoriser ou de refuser l'accès aux serveurs en fonction des adresses IP ou des noms de domaine.

Quelle méthode d'analyse des ports est la plus populaire?

TCP semi-ouvert

Il s'agit probablement du type d'analyse de port le plus courant. Il s'agit d'une analyse relativement rapide qui peut potentiellement analyser des milliers de ports par seconde. Cela fonctionne de cette façon car il ne termine pas le processus d'établissement de liaison TCP.

Quels sont les 3 types de numérisation réseau?

Types de numérisation réseau

L'analyse comporte trois types: Analyse des ports - utilisée pour répertorier les ports et services ouverts. Analyse réseau - utilisée pour répertorier les adresses IP. Analyse des vulnérabilités - utilisée pour découvrir la présence de vulnérabilités connues.

Pourquoi l'analyse des ports est-elle dangereuse??

À quel point les analyses de port sont-elles dangereuses?? Une analyse de port peut aider un attaquant à trouver un point faible pour attaquer et s'introduire dans un système informatique. ... Ce n'est pas parce que vous avez trouvé un port ouvert que vous pouvez l'attaquer. Mais, une fois que vous avez trouvé un port ouvert exécutant un service d'écoute, vous pouvez le scanner à la recherche de vulnérabilités.

Pourquoi l'analyse des ports est-elle illégale??

Cependant, bien que cela ne soit pas explicitement illégal, l'analyse des ports et des vulnérabilités sans autorisation peut vous causer des ennuis: poursuites civiles - Le propriétaire d'un système analysé peut poursuivre la personne qui a effectué l'analyse. Même en cas d'échec, l'affaire peut perdre du temps et des ressources en frais juridiques.

Est-il illégal d'envoyer une requête ping à une adresse IP?

Envoyez quelques millions de pings de partout sur Internet à la même adresse IP Google, eh bien, c'est une attaque par déni de service. Cela ne fonctionnera pas sur Google, mais il est illégal dans de nombreuses régions du monde et causera probablement des problèmes à tous les FAI via lesquels il passe.

Naneedigital

Naneedigital